中间件是介于应用系统和系统软件之间的一类软件,它使用系统软件所提供的基础服务(功能),衔接网络上应用系统的各个部分或不同的应用,能够达到资源共享、功能共享的目的。你可以简单理解为:百度服务器通过中间件将网站资源展示给访问它的人。

常见的中间件及其漏洞概述:

(一) IIS

1、PUT漏洞

2、短文件名猜解

3、远程代码执行

4、解析漏洞

(二)

1、解析漏洞

2、目录遍历

(三) Nginx

1、文件解析

2、目录遍历

3、CRLF注入

4、目录穿越

(四)

1、远程代码执行

2、war后门文件部署

(五)jBoss

1、反序列化漏洞

2、war后门文件部署

(六)

1、反序列化漏洞

2、SSRF

3、任意文件上传

4、war后门文件部署

(七)其它中间件

……

一、 IIS漏洞分析

IIS是 的缩写,意为互联网信息服务,是由微软公司提供的基于运行 的互联网基本服务。最初是 NT版本的可选包,随后内置在 2000、 XP 和 2003一起发行,但在 XP Home版本上并没有IIS。IIS是一种Web(网页)服务组件,其中包括Web服务器、FTP服务器、NNTP服务器和SMTP服务器,分别用于网页浏览、文件传输、新闻服务和邮件发送等方面,它使得在网络(包括互联网和局域网)上发布信息成了一件很容易的事。

(一) PUT漏洞

1、漏洞介绍

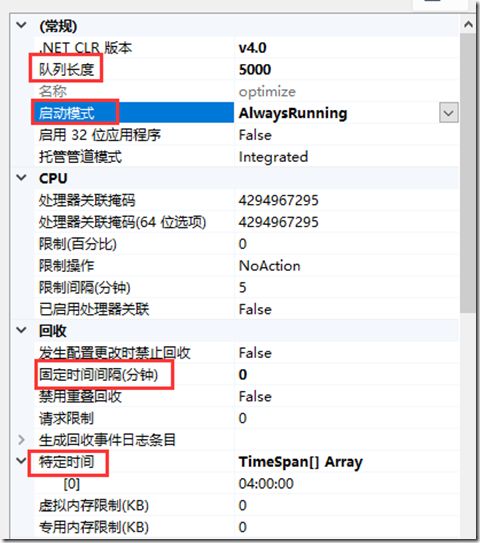

IIS 在 Web 服务扩展中开启了 ,配置了可以写入的权限,造成任意文件上传。涉及版本:IIS6.0

2.漏洞利用

1.先使用burp截获数据包通过PUT方法上传至服务器(响应为201),在使用MOVE方法修改文件的路径和名称(响应为201)。

PUT /1.txt HTTP/1.1Hos: 10.96.10.58Cache-Control: max-age=0Content-Length: 5一句话木马

MOVE /1.txt HTTP/1.1Hos: 10.96.10.58Cache-Control: max-age=0Content-Length: 5Destination: http://192.168.43.111/shell.asp

2.也可以使用自动化工具。

exp下载地址:

(二)短文件名猜解

1、漏洞介绍

IIS的短文件名机制,可以暴力猜解短文件名,访问构造的某个存在的短文件名,会返回404,访问构造的某个不存在的短文件名,返回400。

2.漏洞利用

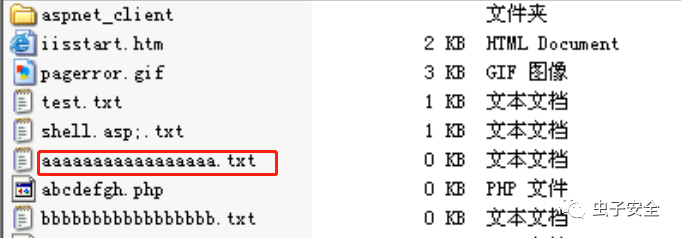

1.服务器存在a开头的txt文件,不存在c开头的txt文件。

2.攻击者访问*~1*/.aspx,返回404,说明存在a开头的短文件名。

3.攻击者访问*~1*/1.aspx,返回400,不存在c开头的短文件名。

exp下载地址:

(三) 远程代码执行(RCE)

1、 漏洞介绍

在IIS6.0处理指令的时候,由于对url的长度没有进行有效的长度控制和检查,导致执行对虚拟路径进行构造的时候,引发栈溢出,从而导致远程代码执行。

2.漏洞利用

exp下载地址:

(四) 解析漏洞

1、 漏洞介绍

IIS 在处理含有特殊符号的文件路径时会出现逻辑错误,从而造成文件解析漏洞。

IIS 5.x/6.0目录解析:/test.asp/test.jpg新建一个名为 “test.asp” 的目录,该目录中的任何文件都被 IIS 当作 asp 程序执行(特殊符号是 “/” )。

IIS 5.x/6.0文件解析:test.asp;.jpg上传名为 “test.asp;.jpg” 的文件,虽然该文件真正的后缀名是 “.jpg”, 但由于含有特殊符号 “;” ,仍会被 IIS 当做 asp 程序执行。

IIS 7.5文件解析:test.jpg/.php文件 test.jpg ,访问时在其后加 /.php ,便可以把 “test.jpg/.php” 交给 php , php 修理文件路径 “test.jpg/.php” 得到 ”test.jpg” ,该文件存在,便把该文件作为 php 程序执行了。

IIS6.0 默认的可执行文件除了asp还包含这三种 *.asa *.cer *.cdx(五)认证绕过(:$i30:$)

1、 漏洞介绍

安装php的iis6.0

例:访问目标/admin/index.php,显示401,访问

/admin:$i30:$/index.php即可

iis7.5:同上二、 漏洞分析

是世界使用排名第一的Web 服务器软件。它可以运行在几乎所有广泛使用的 计算机平台上,由于其 跨平台 和安全性被广泛使用,是最流行的Web服务器端软件之一。它快速、可靠并且可通过简单的API扩充,将 Perl/ 等 解释器编译到服务器中。

(一) 解析漏洞

1、 漏洞介绍

用户配置不当,apace解析从右至左进行判断,如`1.php.a.b.c`,`c`不识别会向前进找,知道找到可识别后缀。

2、 漏洞复现

(二) 目录遍历

1、 漏洞介绍

由于配置错误导致的目录遍历。

2、 漏洞复现

(三) 未授权访问漏洞

shiro未授权访问漏洞(CVE-2020-1957)影响版本> shiro 1.5.2版本以下poc:构造/目标/..;/admin即可进入后台

(四)RCE

ApacheOfbiz XMLRPC RCE(CVE-2020-9496)影响版本:< 17.12.04版本

1.POC

POST /webtools/control/xmlrpc HTTP/1.1Host: 192.182.43.1Content-Type: application/xmlProjectDiscoverydwisiswant0

当post一个xml的poc过去后,如果返回包里同时存在,No such [],证明有漏洞存在。

2、 漏洞复现

(五)反序列化漏洞

.7.6反序列化漏洞(CVE-2020-1948)

Dubbo2.7.6反序列化漏洞(CVE-2020-1948)>影响版本>Dubbo2.7.0 to 2.7.6Dubbo2.6.0 to 2.6.7Dubbo all 2.5.x versions (not supported by official team any longer)exp下载地址:https://github.com/ctlyz123/CVE-2020-1948.git

三、 Nginx漏洞分析

Nginx 是一款 轻量级的 Web 服务器、 反向代理 服务器及 电子邮件(IMAP/POP3)代理服务器,并在一个BSD-like 协议下发行。其特点是占有内存少, 并发能力强,事实上nginx的并发能力确实在同类型的网页服务器中表现较好

(一)文件解析

1、 漏洞介绍

对任意文件名,在后面添加/任意文件名.php的解析漏洞,比如原本文件名是test.jpg,可以添加test.jpg/x.php进行解析攻击。

2、 漏洞复现

在网站根目录下新建一个i.gif的文件,在里面写入()

在浏览器中打开

(二)目录遍历

1、 漏洞介绍

Nginx的目录遍历与一样,属于配置方面的问题,错误的配置可到导致目录遍历与源码泄露。

2、 漏洞复现

(三) CRLF注入

1、 漏洞介绍

CRLF时“回车+换行”(rn)的简称。

HTTP 与HTTP Body时用两个CRLF分隔的,浏览器根据两个CRLF来取出HTTP内容并显示出来。

通过控制HTTP消息头中的字符iis6.0 xp,注入一些恶意的换行,就能注入一些会话或者html代码,由于Nginx配置不正确,导致注入的代码会被执行。

2、 漏洞复现

访问页面,抓包

请求加上/%0d%0a%0d%0

(四) 目录穿越

1、 漏洞介绍

Nginx反向代理,静态文件存储在/home/下,而访问时需要在url中输入files,配置文件中/files没有用/闭合,导致可以穿越至上层目录。

2、 漏洞复现

1.访问:

2.浏览器访问iis6.0 xp,如下图所示,说明存在目录穿越漏洞

四、 漏洞分析

服务器是一个免费的开放源代码的Web 应用服务器,属于轻量级应用 服务器,在中小型系统和并发访问用户不是很多的场合下被普遍使用,是开发和调试JSP 程序的首选。对于一个初学者来说,可以这样认为,当在一台机器上配置好 服务器,可利用它响应 HTML ( 标准通用标记语言下的一个应用)页面的访问请求。实际上是 服务器的扩展,但运行时它是独立运行的,所以当运行 时,它实际上作为一个与 独立的进程单独运行的。

(一) 远程代码执行(cve-2017-12615 )

1、 漏洞介绍

运行在 主机上,且启用了 HTTP PUT 请求方法,可通过构造的攻击请求向服务器上传包含任意代码的 JSP 文件,造成任意代码执行。

影响版本: 7.0.0 – 7.0.81

影响范围:

.0.0-7.0.81

2、 漏洞复现

使用put方法可上传文件功能。

(二)文件读取/包含漏洞(CVE-2020-1938)1.影响版本

6

7系列

8系列

限时特惠:本站持续每日更新海量各大内部创业课程,一年会员仅需要98元,全站资源免费下载

点击查看详情

站长微信:Jiucxh