计划任务事件 --/.evtx,计划任务 ID 含义:

统一后台进程管理器(UBPM)

是系统管理员的远程命令执行工具,包含在“ Suite”工具中,但它通常也用于针对性攻击的横向移动。

的典型行为

选项的重要选项:

-s

-C

-u

可以从.evtx中查找事件 ID 7045 发现 ,相关的事件 ID

.evtx

在执行命令时在远程主机上创建服务,默认服务名称为,配合检测系统 7045 事件可以确定。

如果使用-r参数更改了默认的服务名称,通过以下特征可以检测 的执行:

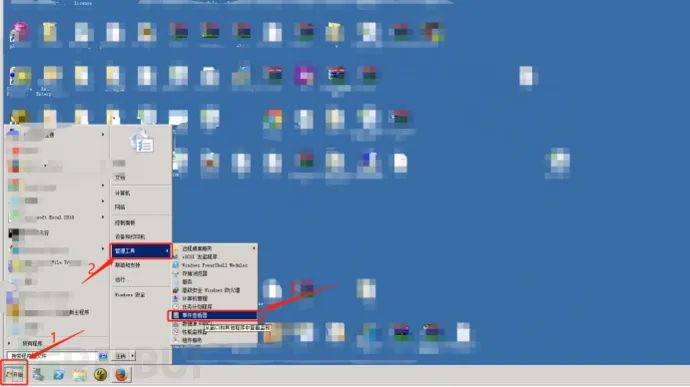

2.1.3 GUI 的日志工具介绍

自带事件管理器就是很不错的日志工具,其他可以了解下

可以将目标 IP 的所有日志文件复制出来,然后在其他电脑上使用 Event Log 进行分析。

其他一些工具:

2.2.4 日志操作

使用Get-

Get-WinEvent @{logname='application','system'} -MaxEvents 1

一些常见日志操作

# Get-WinEvent帮助命令get-help Get-WinEvent# 列出所有事件日志Get-WinEvent -ListLog *# powershell管理员权限下获取安全事件日志Get-WinEvent -FilterHashtable @{LogName='Security'}# 过滤安全事件ID 4624Get-WinEvent -FilterHashtable @{LogName='Security';ID='4624'}# 查询今天的应用和系统日志,显示前2条Get-WinEvent @{logname='application','system';starttime=[datetime]::today } -MaxEvents 2

# 根据ID查询事件Get-WinEvent-LogNameMicrosoft-Windows-PowerShell/Operational|Where-Object{$_.ID-eq"4100"-or$_.ID-eq"4104"}# 查询指定时间内的事件$StartTime=Get-Date-Year2017-Month1-Day1-Hour15-Minute30$EndTime=Get-Date-Year2017-Month2-Day15-Hour20-Minute00Get-WinEvent-FilterHashtable@{LogName='System';StartTime=$StartTime;EndTime=$EndTime}

Get- 的使用可以参考:

2.2.5 日志删除和日志集中化

攻击者入侵系统后,很可能会删除日志,比较粗暴的手法是直接删除所有日志和停止日志服务,对于应急来说删除掉的日志本身就是就是入侵的明显特征,根据文件创建时间也能大概判断入侵时间。另外有工具可以删除单条日志,这样只是分析 日志时对分析人员来说很难找到攻击痕迹,单条日志删除工具

对抗删除的的措施是实施日志集中化,从 7 开始, 记录日志为 XML 格式,可以使用

2.2 检查账户

检查账户的几种方式:

在本地用户和组里查看xp故障恢复控制台,运行.msc

使用net user列出当前登录账号,使用wmic get列出当前系统所有账户

检查注册表\ NT\,HKLMSAM\(默认是 )权限,需要配置成管理员权限查看。

SID 位于HKU和\ NT\两个密钥中。 用户SID可以在值“”下找到(在用户登录系统时创建)。 值“”将列出该特定用户的配置文件的路径。 在操作系统级别,SID可识别无疑问题的帐户。 多用户系统看起来像这样

HKU.DEFAULT

HKUS-1-5-18

HKUS-1-5-19

HKUS-1-5-20

HKUS-1-5-21-1116317227-3122546273-4014252621-1000

HKUS-1-5-21-1116317227-3122546273-4014252621-1000_Classes

HKUS-1-5-21-1116317227-3122546273-4014252621-1003

HKUS-1-5-21-1116317227-3122546273-4014252621-1003_Classes前四个密钥是系统帐户,从计算机到计算机通常是相同的。HKU.包含全局用户信息。HKUS-1-5-18属于“帐户”。HKUS-1-5-19用于运行本地服务,是“本地服务帐户”。HKUS-1-5-20是用于运行网络服务的“帐户”。 其他子键是唯一的SID,它们与已登录系统的各个用户相关联。 他们的解释如下:

2.3 检查网络连接

检查网络监听和连接的端口和应用程序

netstat -anob

输出主机上的所有侦听和活动连接,包括 PID 和连接到每个连接的程序的名称。 这也告诉 返回连接的 IP 地址,而不是试图确定它们的主机名。

路由

netstat -rn

结合命令查找特定的端口或程序。

发现的感觉异常的 IP 地址可以在威胁情报平台上查询,如果是已知的恶意 IP,可以比较快速的确认攻击方式。

防火墙配置

netsh firewall show all10 自带的网络连接可以参考:

2.4 检查进程

进程通常结合网络查看异常,先检查异常的网络连接,再获取由哪个进程生成的网络连接

netstat -abno | find "port number"tasklist | findstr PID

使用 wmic 命令获取进程信息

wmic process|find"Proccess Id">proc.csvGet-WmiObject-ClassWin32_ProcessGet-WmiObject-Query"select * from win32_service where name='WinRM'"-ComputerNameServer01,Server02|Format-List-PropertyPSComputerName,Name,ExitCode,Name,ProcessID,StartMode,State, Status

的其他关于进程和网络的命令

Get-ProcessGet-NetTCPConnectionGet-NetTCPConnection -State Established# 进程跟服务的对应关系tasklist /svc

使用 的 可以获取进程比较详细的信息,比如真实路径、加载的 DLL 文件等、CPU 和内存使用情况等。

当然也可以使用内存管理器。

查看可疑的进程及其子进程。可以通过观察以下内容:

可以获取进程关联的文件 MD5 值,然后发送到威胁情报平台上辅助检查。进程关联的文件也可以使用在线病毒检测平台上直接检测。

2.4.1 内存 dump

有 2 种比较方便的方法:

第一种是使用系统自带功能,在计算机属性,系统属性,高级选项卡中选择“启动和故障恢复设置”,选择完全转储内存,然后点击确定,系统会提示重启。

重启后在配置的文件位置可以找到上次转储的内存文件。

另外一种方法,使用 工具集的 工具,在使用管理员权限的命令行模式下(cmd、),运行

NotMyFault64.exe /crash2.4.2 内存分析

利用 进行内存取证,分析入侵攻击痕迹,包括网络连接、进程、服务、驱动模块、DLL、、检测进程注入、检测、cmd历史命令、IE浏览器历史记录、启动项、用户、、、部分隐藏文件、等。

参考:

2.5 检查开机启动和运行服务2.5.1 开机启动

关于开机启动需要分析的位置:

开始菜单,启动项里(C:\\Start Menu\)

任务管理器,启动选项卡,或者运行 ,查看启动选项卡

运行.msc在本地组策略编辑器里查看开机运行脚本,包括计算机配置和用户配置的。

2.5.2 查看服务状态

服务状态,自动启动配置,在 下可以运行:

Get-Service# 运行service命令service

运行.msc可以打开 服务工具,常见的 GUI 界面。

2.6 检查计划任务

存放计划任务的文件

使用命令查看计划任务

schtasks运行.msc打开计划任务面板,或者从计算机管理进入,直接查看计划任务。

也可以使用 工具集的 工具查看计划任务。

2.7 检查文件

检查可疑文件的思路,一种是通过可疑进程(CPU 利用率、进程名)关联的文件,一种是按照时间现象关联的文件,文件大小也可以 作为辅助的判断方法,文件的操作可以使用Get-命令查看。需要关注的文件位置:

tasklist -M

异常现象之前创建的文件

2.8 检查注册表

注册表目录含义:

(HKCR):此处存储的信息可确保在资源管理器中执行时打开正确的程序。它还包含有关拖放规则,快捷方式和用户界面信息的更多详细信息。

(HKCU):包含当前登录系统的用户的配置信息,包括用户的文件夹,屏幕颜色和控制面板设置。中特定于用户的分支的别名。通用信息通常适用于所有用户,并且是HKU.。

(HKLM):包含运行操作系统的计算机硬件特定信息。它包括系统上安装的驱动器列表以及已安装硬件和应用程序的通用配置。

(HKU):包含系统上所有用户配置文件的配置信息,包括应用程序配置和可视设置。

(HCU):存储有关系统当前配置的信息。

一些重要的注册表键

hklm:SoftwareMicrosoftWindowsCurrentVersionpoliciessystem

hklm:SoftwareMicrosoftActive SetupInstalled Components

hklm:SoftwareMicrosoftWindowsCurrentVersionApp Paths

hklm:softwaremicrosoftwindows ntCurrentVersionwinlogon

hklm:softwaremicrosoftsecurity centersvc

hkcu:SoftwareMicrosoftWindowsCurrentVersionExplorerTypedPaths

hkcu:SoftwareMicrosoftWindowsCurrentVersionexplorerRunMru

hklm:SoftwareMicrosoftWindowsCurrentVersionexplorerStartmenu

hklm:SystemCurrentControlSetControlSession Manager

hklm:SoftwareMicrosoftWindowsCurrentVersionexplorerShellFolders

hklm:SoftwareMicrosoftWindowsCurrentVersionShellExtensionsApproved

hklm:SystemCurrentControlSetControlSession ManagerAppCertDlls

hklm:SoftwareClassesexefileshellopencommand

hklm:BCD00000000

hklm:systemcurrentcontrolsetcontrollsa

hklm:Software MicrosoftWindowsCurrentVersionExplorerBrowserHelper Objects

hklm:SoftwareWow6432NodeMicrosoftWindowsCurrentVersionExplorerBrowser Helper Objects

hkcu:SoftwareMicrosoftInternet ExplorerExtensions

hklm:SoftwareMicrosoftInternet ExplorerExtensions

hklm:SoftwareWow6432NodeMicrosoftInternet ExplorerExtensions活用注册表编辑器的搜索功能,根据进程名称、服务名称、文件名称搜索注册表。

3. 特定事件痕迹检查3.1 挖矿病毒应急3.1.1 传播方式

通常可能的传播方式:

通过社工、钓鱼方式下载和运行了挖矿程序(邮件、IM 等)

利用计算机系统远程代码执行漏洞下载、上传和执行挖矿程序

利用计算机 Web 或第三方软件漏洞获取计算机权限,然后下载和执行挖矿程序

利用弱口令进入系统,下载和执行挖矿程序

执行 Web 页面的挖矿 JS 脚本

3.1.2 挖矿程序特点3.1.3 挖矿程序应急目的

挖矿事件应急可能需要对样本进行分析,需要二进制的一些分析能力,通过提取样本后确认样本分类、行为、危害。

3.2 勒索病毒事件应急3.2.1 传播方式

通常可能的传播方式:

通过社工、钓鱼方式下载和运行了勒索程序(邮件、IM 等)

利用计算机系统远程代码执行漏洞下载、上传和执行勒索病毒

利用计算机 Web 或第三方软件漏洞获取计算机权限,然后下载和执行勒索病毒

利用弱口令进入计算机系统,下载和执行勒索病毒

3.2.2 勒索病毒特点3.3.3 勒索病毒应急目的

确认勒索病毒后要立即拔掉网线,限制传播范围。

4.

工具中有些是命令行工具,有些是有 GUI 界面,作用:

4.1 常用工具介绍4.1.1

可以方便的查看自启动、计划任务和运行服务,通过关联右键菜单可以获取更详细的内容。

4.1.2

查看进程的工具。

4.1.3

(AD )是一种高级 (AD)查看器和编辑器。 您可以使用AD 轻松导航AD数据库,定义收藏位置xp故障恢复控制台,查看对象属性和属性,而无需打开对话框,编辑权限,查看对象的架构,以及执行可以保存和重新执行的复杂搜索。

AD 还包括保存AD数据库快照以进行脱机查看和比较的功能。 加载已保存的快照时,您可以像实时数据库一样导航和浏览它。 如果您有两个AD数据库快照,则可以使用AD 的比较功能查看它们之间更改的对象,属性和安全权限。

4.1.4

查看网络连接情况

4.1.5

像这样的实用程序和的PC 等远程控制程序允许您在远程系统上执行程序,但是设置起来很麻烦,并且要求您在要访问的远程系统上安装客户端软件。 是一种轻量级的 telne t替代品,可让您在其他系统上执行进程,完成控制台应用程序的完全交互,而无需手动安装客户端软件。 最强大的用途包括在远程系统上启动交互式命令提示和等远程启用工具,否则它们无法显示有关远程系统的信息。

4.1.6

列出了当前活动的登录会话,如果指定-p选项,则列出每个会话中运行的进程。

4.2 with the Tools 2nd

这是一本书,介绍 工具集的使用。

5. 其他

勒索软件基本没有办法,重要数据只能交赎金,不过也是有些特定的勒索病毒能恢复文件

如果未作 的日志集中化 ,如果入侵删掉所有日志, 大部分情况下只能呵呵,查一下可能的入侵链路上的其他设备、同网段设备有什么日志;

弱口令是很常见的入侵事件原因;

眼见为实,证据说话,不要被客户诱导;

的攻击方式可以了解一下ATT&CK 矩阵

原文链接:

HW持续招人:

HW吹水群聊

限时特惠:本站持续每日更新海量各大内部创业课程,一年会员仅需要98元,全站资源免费下载

点击查看详情

站长微信:Jiucxh