昨晚在群里有人说又出新漏洞了,当晚乌云就刷了起来,今天过来本地复现了一下,在这里说一下自己的分析结果(如果觉得我说错了还请指出)

介绍就不介绍了,个人感觉作为一个框架是非常牛逼的,虽然现在出了很多安全问题

本地复现条件:

java JDK 1.7

7.0(如果你实在懒得去下载我也给你提供一个地址吧,专为懒人提供:)根据你电脑位数下载对应的程序就好了(32-bit zip (pgp, md5, sha1)这种的才是下载地址,不需要安装解压就能用)

环境: 2003(本机有问题只能在虚拟机里面跑了)

poc案例:官网下载的(有人说官网不提供案例,其实只是你没找到而已),这里我本地提供一个案例下载地址:-rest-

部署步骤:(也是为懒人提供struts,如果你不会部署那么还怎么研究这个exp?)

第一步:安装(不会的百度)

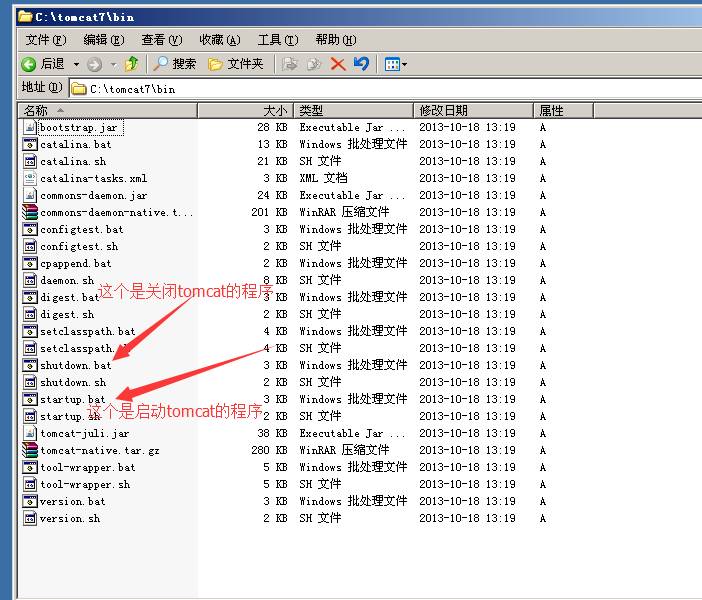

第二步:下载,随便解压到一个文件夹里面(最好不要带中文,如果发现一闪而过那么你需要配置一下的环境变量,具体的配置百度一下就几句话)

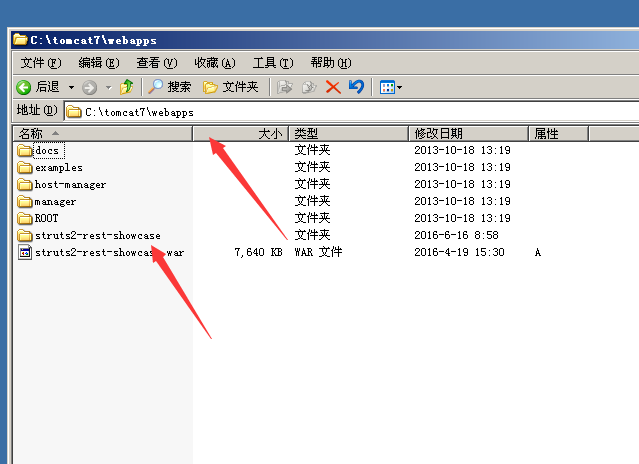

第三步:下载poc案例放到的apps文件夹里面(不懂看下面的图片)

第四步:启动(看图说明,配置也不需要你改默认端口是8080)

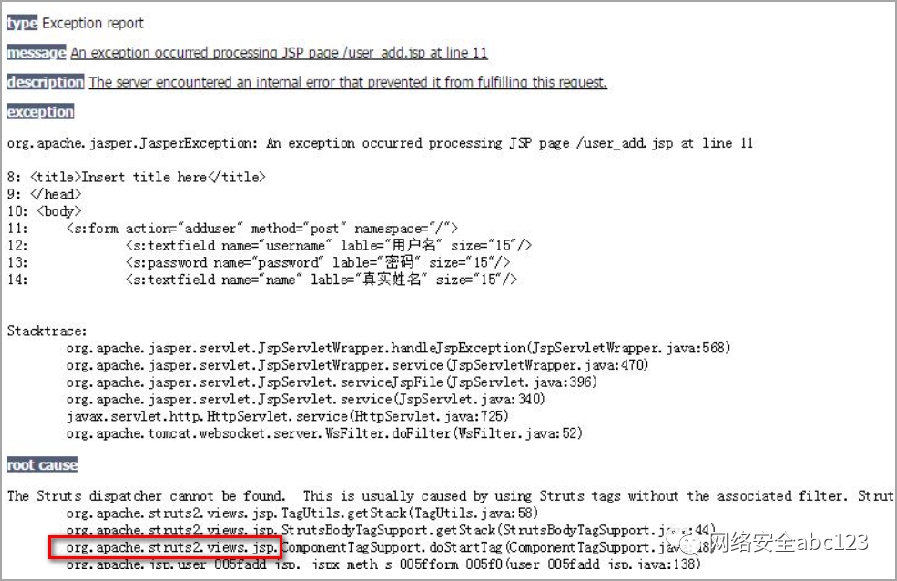

第五步:等待启动大概需要5 6秒的样子吧,然后访问地址:8080/-rest-/.xhtml

这个地址的意思是:本地ip:端口/项目的名称/项目文件的路径

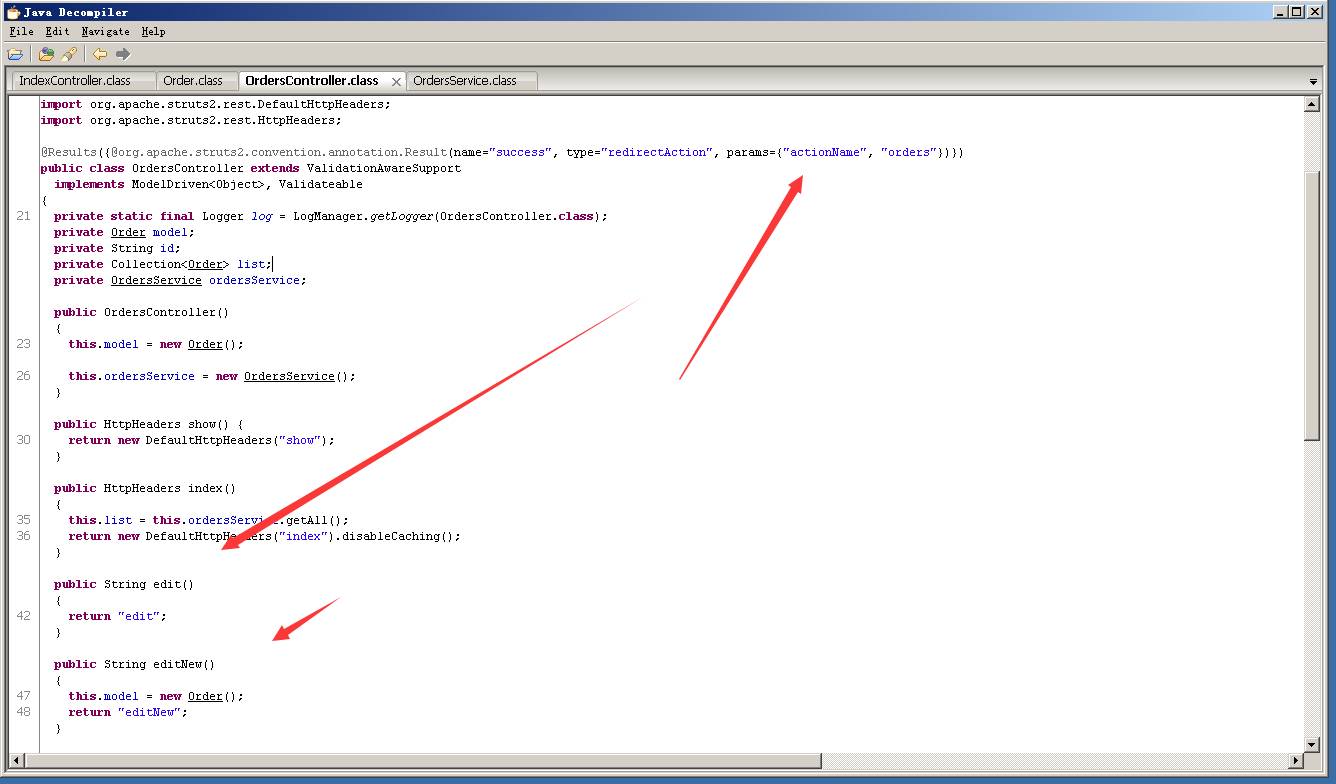

这里看这个demo的源码就能看的出来利用点在哪里

然后poc就搭建好了,接下来就是测试exp,exp乌云很多地方都有我这里提供两枚

第一个:(pkav的作者提供的struts,使用的时候访问结果是404,但是会触发漏洞)

:8080/-rest-//3/(%%3D%.%ESS)%3f@java.lang.@().exec(%.cmd):index.xhtml?cmd=calc

效果图如下:

第二个:

来源git的一个py程序(访问不会出现404,返回结果直接显示在页面上)

:8080/-rest-//3/(%%3D%.%ESS)%3F((%%3D(%%5B%%5B0%5D%5D).())%2C%.(3345*2356))%.xhtml?com=com....

效果图如下:

最后分析一下利用方式:归根到底这个漏洞触发是在的拦截上面的那么利用条件:

1:启用动态调用方法为true

2:网站里面必须使用/xxx/Mthod这种方式调用方法 就是具体要执行的方法(不懂的可以看看这个大牛的文章:,里面也说的挺清楚的)

3:利用条件你得知道这个的名称(或者说在哪里调用了你得知道)

所有总的来说这个漏洞威力是挺大的,但是利用起来可能没有 016,019那么方便,那两个漏洞是直接触发在拦截器上面的,所以只要访问就能触发

比特币赞助打赏地址:

长按公众号,可“置顶”

----------------------------------

要闻、干货、原创、专业

限时特惠:本站持续每日更新海量各大内部创业课程,一年会员仅需要98元,全站资源免费下载

点击查看详情

站长微信:Jiucxh